Quelles sont les traces que je laisse sur Internet ?

Chaque connexion à Internet laisse des empreintes. Mais lesquelles, et que peut-on en faire ?…

Quels sont les dangers liés à l’évolution et la vulgarisation de l’IA ?

La vulgarisation de l'IA permet des bénéfices impressionnants, mais elle pose également des questions inquiétantes…

Puis-je faire confiance aux navigateurs pour enregistrer mes données sur les sites ?

À chaque connexion sur un site web, nos navigateurs nous proposent d’enregistrer nos identifiants, nos…

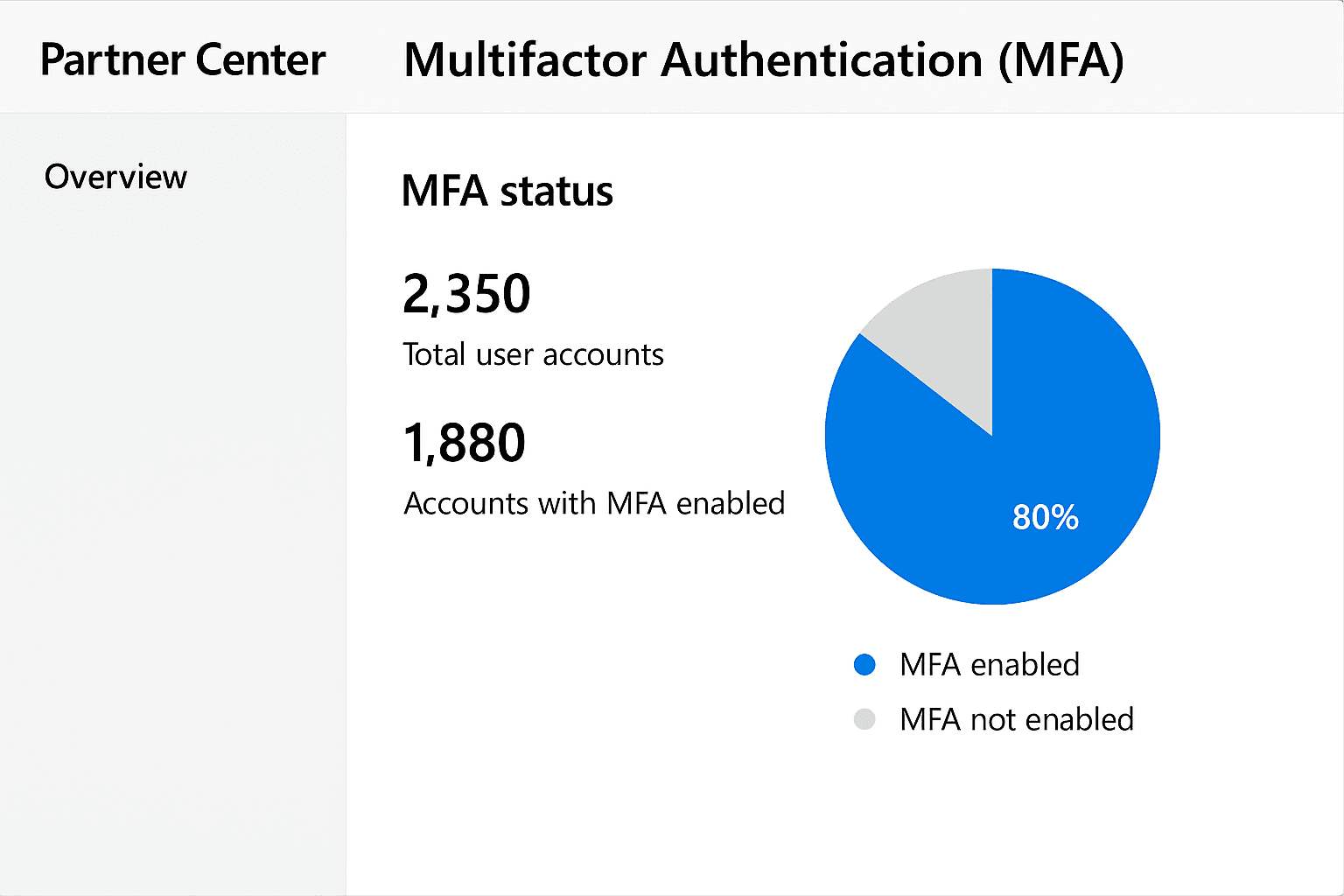

La Double Authentification (2FA) : Pourquoi Vous Devriez l’Activer Dès Maintenant ?

Votre mot de passe suffit-il vraiment ? Aujourd’hui, nos comptes en ligne sont plus exposés…

Les VPN : usages, avantages et inconvénients

Le VPN, un outil vraiment nécessaire ? Les VPN (Virtual Private Networks) sont aujourd’hui plus…

Comment créer un mot de passe robuste et garantir la sécurité

Savez-vous que 80 % des cyberattaques réussissent à cause de mots de passe faibles ?…

Comprendre les réseaux Wi-Fi publics, leurs risques et comment se protéger

Vous êtes déjà connecté à un Wi-Fi public dans un café, un hôtel ou un…

Les cookies, les données de sites et les caches de navigateurs

Savez-vous vraiment ce que votre navigateur stocke ? Lorsque vous naviguez sur Internet, votre navigateur…

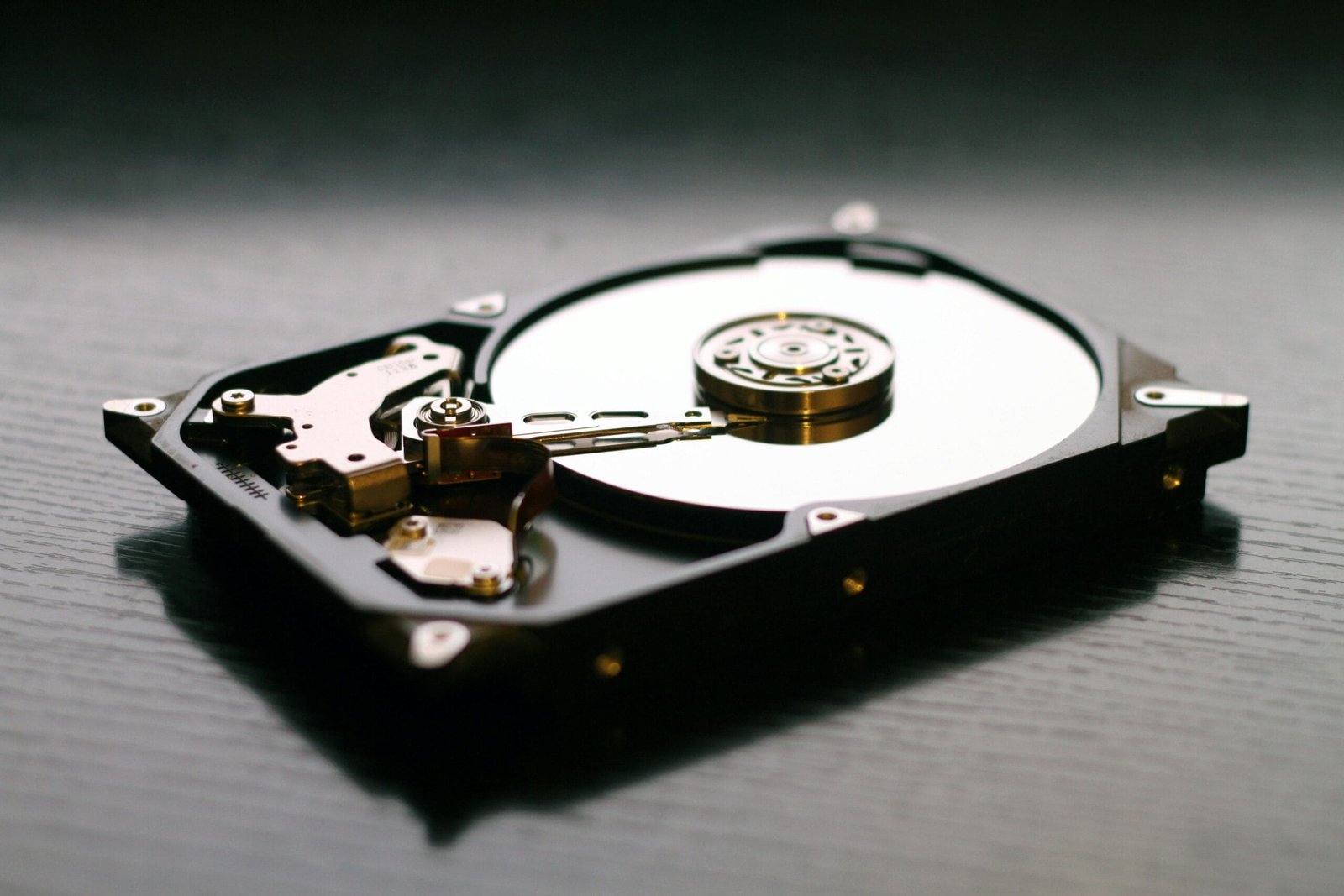

Comment corriger des erreurs de disque sous Windows

Votre PC devient lent, se fige ou affiche des erreurs de disque ? Il est…

Comment réparer des fichiers Word corrompus ou endommagés

Les fichiers Word peuvent parfois se corrompre pour diverses raisons : coupure de courant, crash…

Réorganisation de VMware par Broadcom : Un tournant pour les partenaires et utilisateurs

En 2024, Broadcom a entrepris une transformation significative de VMware, impactant non seulement le produit,…

L’Impact de l’IA sur la Cybersécurité : Nouvelles Stratégies d’Attaque et de Défense

L'intelligence artificielle (IA) bouleverse de nombreux secteurs, et la cybersécurité ne fait pas exception. L'IA…

Sécurité : Bilan des mises à jour de sécurité d’octobre 2024 de Microsoft

Chaque mois, Microsoft déploie des correctifs de sécurité pour colmater les vulnérabilités identifiées dans ses…

Comment réparer des bases de données Access corrompues ?

Les bases de données Access peuvent être corrompues suite à des interruptions inattendues, comme une…