Imaginez qu’un simple objet du quotidien, une clé USB, un câble de recharge ou une station d’accueil USB-C puisse transformer votre ordinateur en un esclave silencieux. C’est exactement ce que permet un rootkit USB. Il s’agit d’un logiciel malveillant caché dans un périphérique USB modifié, conçu pour infiltrer un système informatique dès qu’il est connecté à un port. L’objectif est clair : accéder à l’ordinateur sans être détecté, y prendre le contrôle, y voler des données ou l’espionner durablement.

Ce type de menace est particulièrement insidieux car il exploite la confiance naturelle des utilisateurs vis-à-vis des périphériques USB. Le rootkit USB peut être intégré dans des clés banales, mais aussi dans des câbles (comme l’O.MG Cable), des chargeurs ou des hubs USB trafiqués. Une fois branché, il exécute silencieusement un code malveillant, sans que l’utilisateur ait besoin de cliquer sur quoi que ce soit.

Comment fonctionne un rootkit USB ?

La mécanique derrière une attaque USB de ce type est à la fois simple et redoutablement efficace. Tout commence par une altération du firmware du périphérique. En reprogrammant la puce de contrôle de la clé ou du câble, l’attaquant lui fait croire à l’ordinateur qu’il s’agit d’un clavier ou une souris (HID – Human Interface Device).

Dès lors, l’appareil peut taper du texte automatiquement sur la machine, souvent sous forme de commandes PowerShell invisibles. Un exemple typique :

powershell -windowstyle hidden -EncodedCommand <payload>Ce code permet de télécharger et exécuter un logiciel malveillant (rootkit) depuis un serveur distant, souvent chiffré pour échapper aux détections. Certains dispositifs plus avancés, comme Rubber Ducky ou Flipper Zero, automatisent complètement cette attaque.

Une fois le rootkit installé, il peut :

- Créer un compte utilisateur caché

- Installer un keylogger ou un outil de contrôle à distance

- Désactiver le pare-feu ou l’antivirus

- Masquer sa présence aux outils de sécurité

L’intelligence artificielle : le turbo des attaques USB

Depuis 2023, l’IA s’est imposée comme un levier redoutable pour les attaquants. Un rootkit USB « classique » peut déjà faire beaucoup de dégâts, mais lorsqu’on y intègre de l’intelligence artificielle, il devient adaptatif, furtif, et redoutablement autonome.

Un rootkit USB alimenté par l’IA est capable de comprendre l’environnement dans lequel il s’exécute. Il peut déterminer :

- Le système d’exploitation (Windows, Linux, macOS)

- La présence d’un antivirus ou d’un pare-feu actif

- Si l’utilisateur est présent ou non

- Si une connexion Internet est disponible

En fonction de ces données, l’IA ajuste son comportement. Si le PC est protégé, elle peut rester en veille. Si la machine est vulnérable, elle déclenche le téléchargement du malware optimal. L’IA peut même analyser les fichiers ouverts, récupérer des données sensibles ou organiser une exfiltration discrète.

Les différents types de rootkits

Tous les rootkits ne se valent pas. Certains se contentent d’agir dans l’espace utilisateur, tandis que d’autres infiltrent le cœur même du système. Voici une typologie essentielle :

| Type de rootkit | Niveau d’intrusion | Caractéristiques |

|---|---|---|

| User-mode | Faible à moyen | S’exécute comme un programme classique. Détectable avec un antivirus. |

| Kernel-mode | Elevé | Fonctionne au niveau du noyau de l’OS. Furtif et puissant. |

| Bootkit | Très élevé | Infecte le secteur de démarrage. Contrôle le système dès le boot. |

| Firmware rootkit | Extrême | Cache dans le BIOS/UEFI ou firmware USB. Pratiquement indétectable. |

| Virtualized | Avancé | S’exécute dans une VM cachée. Surveille et contrôle le système hôte. |

Historique des plus grandes attaques USB de 2010 à 2025

Les attaques USB ne datent pas d’hier. Voici quelques événements marquants :

- 2010 : Stuxnet

- Premier malware industriel connu à se propager par clé USB.

- Vise les centrifugeuses nucléaires iraniennes.

- Révèle le potentiel destructeur des USB.

- 2014 : BadUSB

- Présenté par Karsten Nohl lors de la Black Hat.

- Démontre que le firmware USB peut être reprogrammé pour être malveillant.

- 2016-2020 : Rubber Ducky, O.MG Cable

- Popularisation des claviers HID automatiques.

- Apparition d’outils accessibles au grand public.

- 2021-2023 : PoisonTap, Flipper Zero

- USB qui simule des interfaces réseau, vole cookies et accès.

- 2024-2025 : IA embarquée dans les payloads

- Scripts adaptatifs pilotés par des modèles d’IA (comme GPT, LiteLLM).

- Capacité d’analyse comportementale et furtivité accrue.

Exemples de Scénarios d’attaque auquels vous pourrez être confrontés au quotidien

Cas 1 : Une petite ou moyenne entreprise

Une PME reçoit une candidature accompagnée d’une clé USB. La RH, pensant ouvrir un CV, insère la clé dans son ordinateur. En quelques secondes, un script s’exécute et installe un rootkit IA. Celui-ci crée un utilisateur caché, désactive le pare-feu et exfiltre des fichiers clients. Le tout sans la moindre alerte.

Conséquences :

- Vol de données confidentielles

- Enquête de conformité RGPD

- Perte de clients

Cas 2 : Un étudiant trop curieux

Marc, étudiant, trouve une clé USB sur le parking de son campus. Curieux, il la branche sur son laptop personnel. La clé exécute un script Python qui installe un rootkit furtif. En arrière-plan, l’IA analyse les habitudes de navigation de Marc, vole ses mots de passe et envoie à ses contacts un lien piégé.

Conséquences :

- Vol de comptes universitaires

- PC surchargé par du minage de cryptomonnaie

- Propagation du malware à son réseau

Comment un rootkit peut infecter tout un réseau

Une fois qu’un seul ordinateur est compromis, un rootkit IA peut analyser le réseau local pour chercher d’autres cibles vulnérables. Il utilise pour cela des protocoles comme SMB, RDP, FTP ou SSH pour se propager de machine en machine. Dans les entreprises mal sécurisées, il peut même désactiver les logs ou contourner les antivirus pour passer inaperçu.

L’effet boule de neige est redoutable : un seul PC infecté peut entraîner la compromission d’un parc entier.

Détection et réponse à incident (IR) (Pour les expériementés)

Il est difficile, mais pas impossible, de détecter un rootkit USB. Voici les bonnes pratiques :

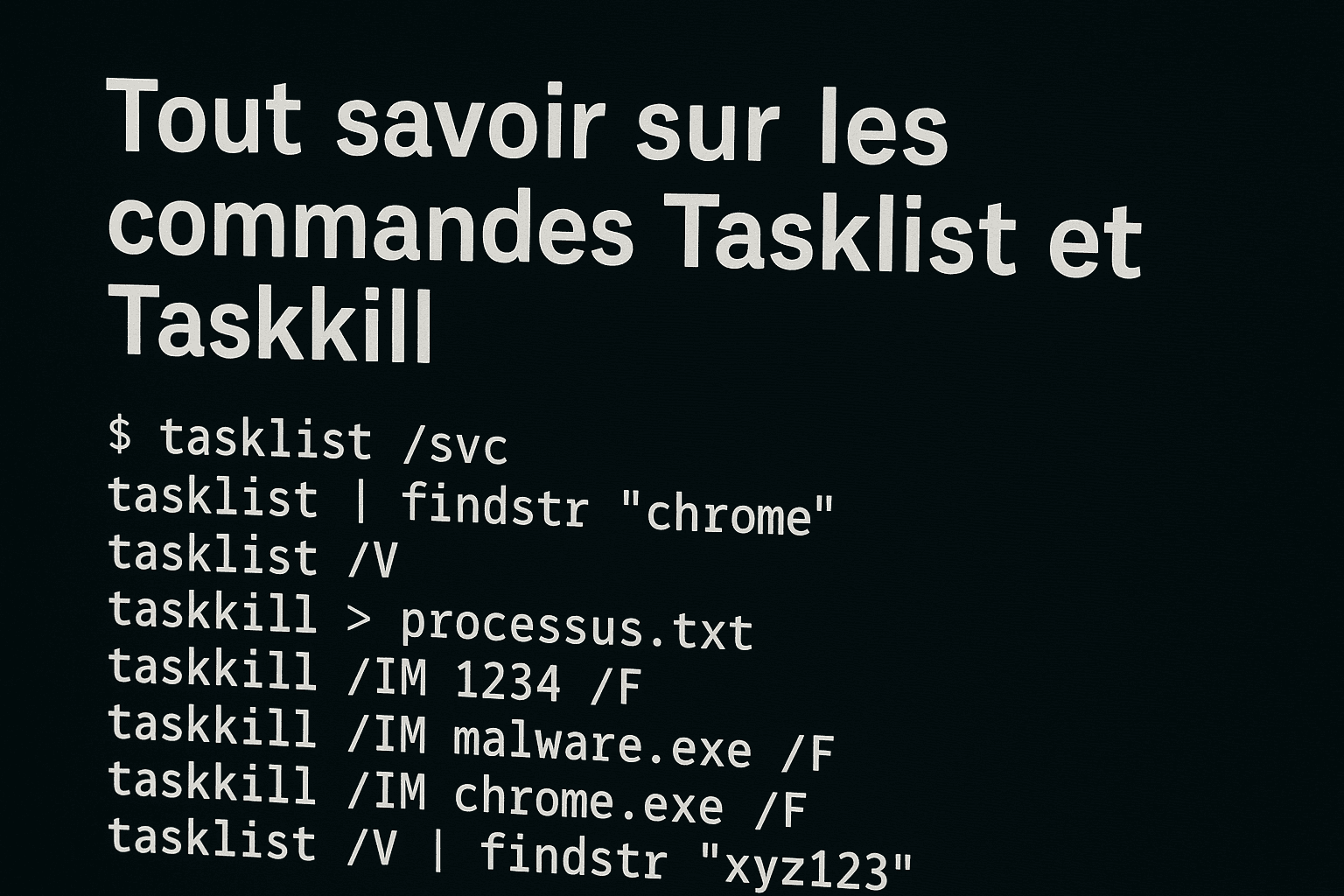

- Logs Windows (Event Viewer) : Surveiller les connexions HID, les exécutions de scripts.

- EDR (Endpoint Detection and Response) : Outils comme CrowdStrike, SentinelOne, ou Microsoft Defender ATP sont efficaces.

- Analyse mémoire (RAM) : Avec Volatility ou Rekall, on peut repérer les processus cachés.

- Analyse réseau : Identifier les connexions sortantes vers des IP douteuses.

En cas de détection :

- Isoler l’ordinateur

- Couper le réseau

- Analyser les artefacts

- Réinitialiser les mots de passe

- Réinstaller proprement le système si nécessaire

Cadre légal (Union Européenne)

Sur le plan juridique, les rootkits USB posent de nombreux problèmes. En Europe, les lois encadrent strictement :

- Le RGPD : En cas de fuite de données personnelles, l’entreprise a 72h pour prévenir l’APD (Autorité de protection des données).

- La directive NIS2 (2023) : Imposent aux entreprises critiques des mesures de cybersécurité renforcées.

- Responsabilité civile/pénale : Un employé négligent peut être tenu responsable. L’entreprise aussi, si elle n’a pas mis en place de moyens de prévention.

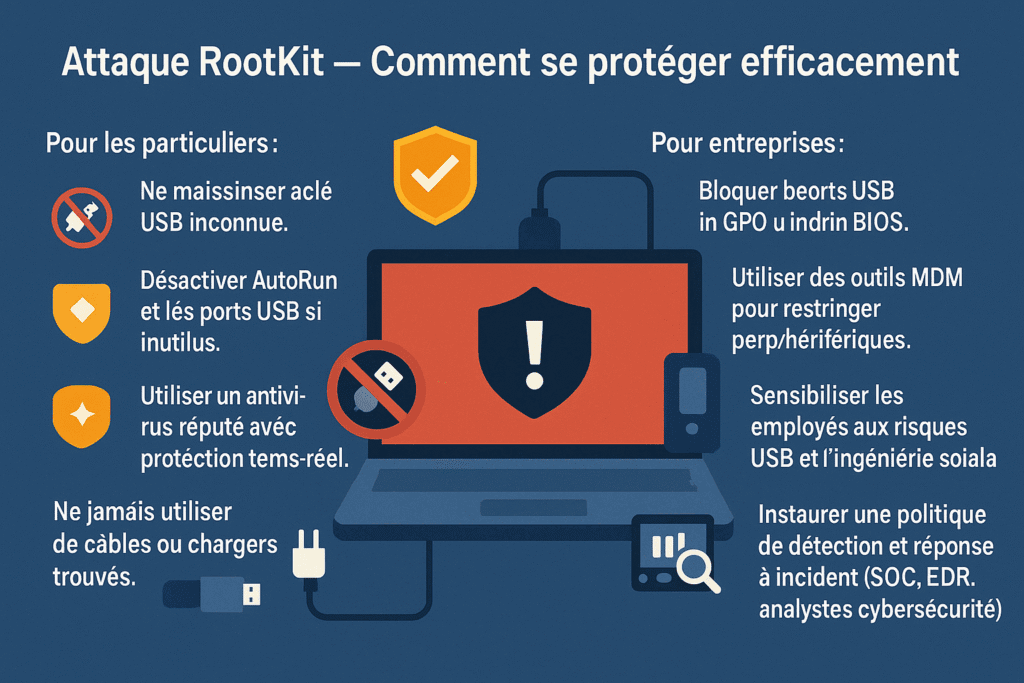

Comment se protéger efficacement

Pour les particuliers :

- Ne jamais insérer une clé USB inconnue.

- Désactiver AutoRun et les ports USB si inutiles.

- Utiliser un antivirus réputé avec protection en temps réel.

- Ne jamais utiliser de câbles ou chargeurs trouvés.

Pour les entreprises :

- Bloquer les ports USB en GPO ou dans le BIOS.

- Utiliser des outils MDM pour restreindre les périphériques.

- Sensibiliser les employés aux risques USB et à l’ingénierie sociale.

- Instaurer une politique de détection et réponse à incident (SOC, EDR, analystes cybersécurité).

Conclusion

Les rootkits USB alimentés par l’intelligence artificielle représentent une véritable menace pour tous les utilisateurs connectés en 2025. Leur pouvoir de discrétion, d’adaptation et d’automatisation les rend redoutables, même pour les systèmes les plus modernes. Mais comme souvent en cybersécurité, la prévention et la sensibilisation sont les meilleures armes. En comprenant leur fonctionnement et en appliquant les bonnes pratiques, il est tout à fait possible de s’en protéger.

Ne sous-estimez jamais ce qu’un simple port USB peut provoquer. À l’ère de l’IA, la prudence n’est plus une option, c’est une nécessité.

Tu veux d’autres astuces comme celle-ci ? Laisses un commentaire et n’hésites pas à t’abonner à la NewsLetter pour ne rien ratter. 😉

Share this content:

3 comments